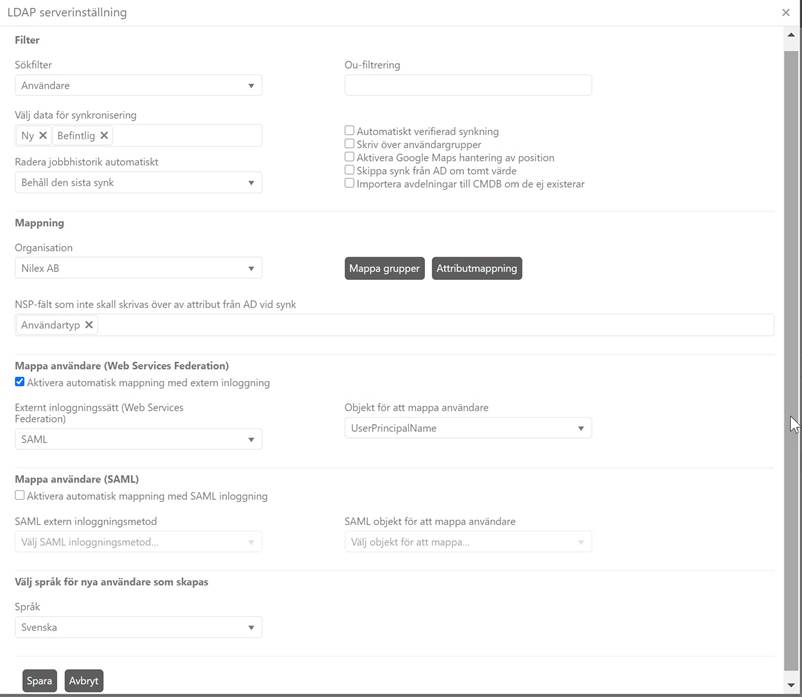

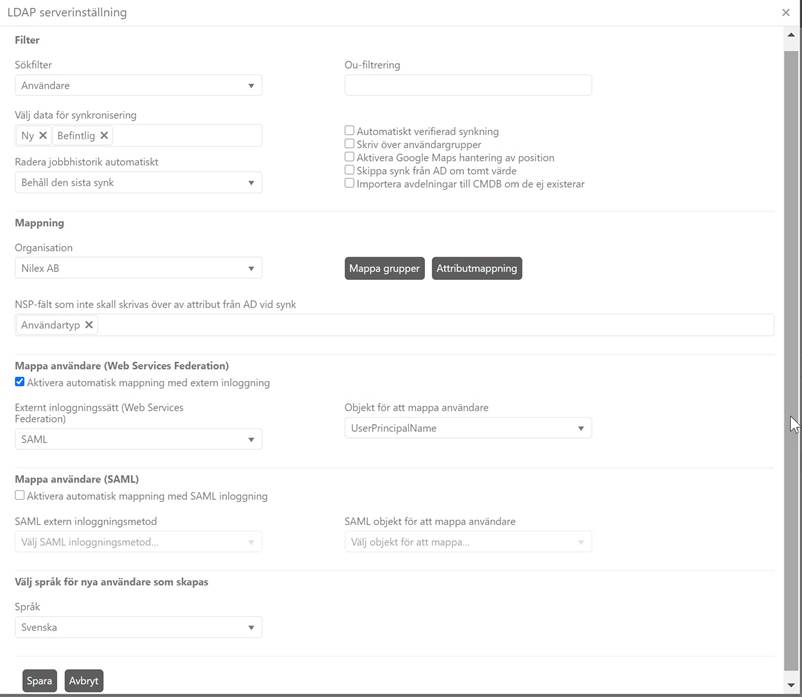

Lägg till en ny Serverinställning genom att klicka på Systeminställningar> Inställningar >Systemkontohantering> LDAP-koppling > Editera i listan > Lägg till ny.

Samma formulär används för att editera en befintlig serverinställning (knappen Editera längst till höger på raden).

LDAP Serverinställning

Dessa fält finns i formuläret:

•Sökfilter: Välj sökvärde för att filtrera användare i Active Directory. Baserat på det som valts i det här fältet, filtreras användarna och synkroniseras med NSP. Två värden finns i listan: Användare och organisationsenhet. Om Användare har valts ska bara användare från Active Directory synkroniseras. Om Organisationsenhet väljs, hämtas alla organisationsenheter och synkroniseras med NSP.

•Ou-filtrering: Det här fältet används för att filtrera organisationsenheter. Man kan lägga till olika organisationsenheter åtskilda av semikolon. Exempel, ou = Sales ; ou = Marketing. Läs mer här.

•Välj data för synkronisering: Välj data som skall hämtas. Man kan välja Ny, Existerande eller både och. Om man väljer Ny kommer bara nya användare att hämtas från Active Directory, de som inte redan finns i NSP. Om man väljer Existerande hämtas bara nya uppgifter om användare som redan finns i NSP. Om båda alternativen väljs (eller om inget alternativ väljs) hämtas alla användare från AD vid synkningen.

•Radera jobbhistorik automatiskt: man kan ställa in hur många Ldap-loggar man vill behålla. Välj i rullgardinsmenyn mellan: behåll alla, senaste synkroniseringen, senaste tre synkroniseringarna, förra veckan, förra månaden, senaste tre månaderna, senaste sex månaderna, senaste året. Som standard är det valda alternativet Behåll allt.

•Automatiskt verifierad synkning: Om denna kryssruta inte är aktiverad måste poster som skapats från denna inställning senare godkännas under knappen Synk-logg.

•Skriv över användargrupper: Om denna ruta markeras kommer synkningen att uppdatera grupper som användaren är medlem i till nu gällande i Active Directory. Exempel: Om en användare har tagits bort från en grupp i AD kommer denne även att tas bort från motsvarande mappad grupp i NSP. Om rutan inte är markerad uppdateras bara existerande data. P.S. En användare måste vara medlem i en grupp (gäller vid synkronisering från AD/ LDAP). Det betyder att när man startar synkroniseringen börjar det att ta bort alla gruppmedlemmar i NSP. Alla NSP grupper, där ingen AD koppling är gjord, här kommer alla inlagda användare i dessa grupper att raderas och inte att återskapas.

Notera: Om en användare är inlagd som Handläggare (via AD eller manuellt) och man sedan ändrar i AD så att samma person blir Slutanvändare, så kommer användartypen INTE att uppdateras. Det är möjligt att ändra användartyp från Slutanvändare till Handläggare, men inte tvärtom. Grupptillhörigheten uppdateras, men inte användartypen. Om man behöver ändra användartyp från Handläggare till Slutanvändare måste det göras manuellt.

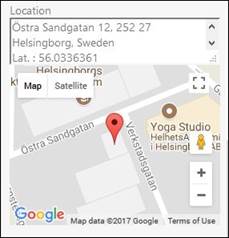

•Aktivera Google Maps hantering av position: Om denna kryssruta är aktiverad använder systemet Google Maps för hantering av positioner. Longitud och latitud hämtas från AD och konverteras till en adress med hjälp av service Google Maps. Denna hantering kan stängas av beroende på att funktionen gör förfrågningar till Google Maps, som tillåter 2500 förfrågningar per dag utan kostnad. Läs mer om Google Maps API Key. Nedan visas hur användarens position visas med respektive utan Google Maps hantering:

•Skippa synk från AD om tomt värde: Skriv över värdet från AD till användarprofilen endast om det inte är ett tomt värde.

•Importera avdelningar till CMDB om de ej existerar: Om användardata i AD innehåller en ny avdelning så skapa denna avdelning i CMDB.

•Organisation: Välj organisation som användarna som hämtas skall tillhöra i NSP.

•NSP-fält som inte skall skrivas över av attribut från AD vid synk: Lista av attribut som inte skall läsas från AD vid synkningen (aktuellt värde i NSP skall behållas). Klicka i fältet för att öppna en meny men attribut. Man kan välja flera gånger. Ta bort ett redan valt genom att klicka på x.

•Mappa grupper: Denna knapp öppnar en popup där man kan mappa grupper från AD till motsvarande grupper i NSP. Man måste mappa åtminstone en grupp för att synkningen skall innehålla någon data. Notera att om man specificerar en NSP-grupp, men ingen motsvarande AD-grupp, så kommer alla användare i AD att importeras till NSP-gruppen EndUsers.

Notera! Om du specificerar en NSP grupp men ingen motsvarande AD-grupp kommer alla användare att importeras till NSP-gruppen EndUsers.

För mer info om gruppmappning klicka här.

•Attributmappning: System har en standard uppsättning för mappning mellan AD attribut och fält i systemet. Vill man ha andra kopplingar eller mappa attribut som inte är mappade som standard, klicka här.

•Välj språk för nya användare som skapas: När synkroniseringen skapar en ny användare i NSP får användaren detta defaultspråk.

Inställningar för mappning med Web Services Federation:

•Aktivera automatisk mappning med extern inloggning: Med denna inställning aktiveras blir det möjligt att automatiskt mappa användare som loggar in med rätt NSP-användare. Mappningen görs med hjälp av objektet som väljs i urvalslistan Objekt för att mappa användare. Om inställningen inte är aktiverad måste mappningen till NSP-användare göras manuellt.

•Externt inloggningssätt (Web Services Federation): Här definierar man vilket externt inloggningssätt som skall använda den automatiska mappningen. I urvalslistan finns alla definierade inloggningssätt av typen WsFederationIdentityProvider . Läs mer externa inloggningssätt här.

•Objekt för att mappa användare: Välj vilket attribut i Active Directory som skall användas för mappningen. Standard är UserPricipalName. Att ändra från standard rekommenderas bara om särskilda omständigheter föreligger och att administratören har full kontroll på konsekvenserna.

Inställningar för mappning med SAML:

•Aktivera automatisk mappning med SAML inloggning: Med denna inställning aktiveras blir det möjligt att automatiskt mappa användare som loggar in med rätt NSP-användare. Mappningen görs med hjälp av objektet som väljs i urvalslistan SAML objekt för att mappa användare. Om inställningen inte är aktiverad måste mappningen till NSP-användare göras manuellt.

•SAML Extern inloggningsmetod: Här definierar man vilket externt inloggningssätt som skall använda den automatiska mappningen. I urvalslistan finns alla definierade inloggningssätt av typen SAML2. Läs mer externa inloggningssätt här.

•SAML Objekt för att mappa användare: Välj vilket attribut i Active Directory som skall användas för mappningen. Standard är UserPricipalName. Att ändra från standard rekommenderas bara om särskilda omständigheter föreligger och att administratören har full kontroll på konsekvenserna.

Notera: Om man använder SSL-anslutning i AD måste man ha digitalt certifikat installerat på IIS-servern för den specifika AD-domänen.